Hay una nueva amenaza a la seguridad informática de las oficinas de gobierno y a los sistemas que manejan la infraestructura crítica, se trata del ransomware, un código malicioso que “secuestra” la información almacenada en las computadoras al encriptarla, para que después sus creadores pidan el pago de un rescate en la moneda virtual bitcoin, el cual no es rastreable.

Además, existe otra variante en la cual el usuario de un navegador es llevado a un sitio web apócrifo de una dependencia oficial donde le informan que ha violado diversas leyes y que debe pagar un rescate, también en bitcoins.

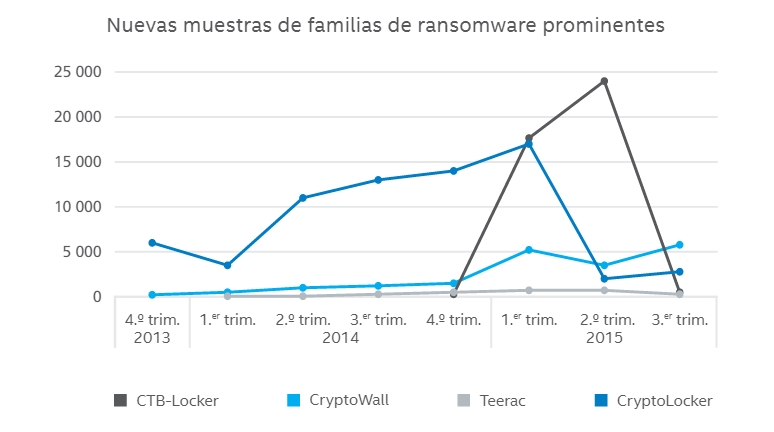

Los códigos malware originalmente desarrollados son CryptoWall 3, CTB-Locker y CryptoLocker, este último es capaz de cifrar los archivos con algoritmos de clave pública RSA de 2048 bit. Los formatos de archivos más atacados son Microsoft Office, PDF de Adobe y gráficos como JPG y PNG, en tanto que el sistema operativo Windows es el más afectado, aunque ya existe Ransomware para Mac/OSX.

Gráfica tomada de McAfee Labs.

También ya existe ransomware diseñado para infectar smartphones Android, smartwatches, televisiones inteligentes, e inclusive de acuerdo con un estudio de Forrester (Predictions 2016: Cybersecurity Swings To Prevention), para dispositivos médicos como marcapasos o usables (wereables).

El ransomware, que comenzó a crecer como amenaza de seguridad en septiembre de 2014, ahora tiene nuevas variantes e incluso cuenta con un modelo comercial exitoso, ransomware como servicio (RaaS) en el cual es posible crear automáticamente este tipo de malware con una herramienta en línea llamada Tox, sin que el usuario conozca una línea de código, pues sólo debe pagar por el servicio o bien los delincuentes virtuales puede optar por recibir hasta el 50% del pago de la extorsión, como en el caso del malware Chimera.

Ni Mac está a salvo del Ransomware

El 7 marzo de 2016, investigadores de Palo Alto Networks informaron que habían descubierto un ransomware llamado “KeRanger” —que es completamente funcional en OSX— que había infectado el cliente BitTorrent usado para descargar archivos. El programa descargado se llama Transmission y puede instalarse en una computadora Mac para tener acceso a archivos en enjambres torrent donde se comparte contenido pirateado.

Luego de cifrar el contenido de las computadoras Mac, KeRanger pide a los afectados pagar alrededor de 400 dólares estadounidenses, además el malware también trata de codificar los archivos de copia del sistema Time Machine para evitar que los usuarios recuperen sus datos de sus copias de seguridad.

Apple revocó el certificado de seguridad usado por KeRanger y actualizó su antivirus XProtect; por su parte BitTorrent eliminó las versiones afectadas por Transmission, sin embargo los usuarios que descargaron archivos usando este cliente desde marzo tal vez podrían estar infectados.

El origen del secuestro electrónico

En 1989 apareció el primer Ransomware, se trataba del troyano PC Cyborg capaz de reemplazar el archivo AUTOEXEC.BAT en computadoras con el sistema operativo Windows, luego escondía los directorios y encriptaba todos los nombres de los archivos en la unidad C, con lo cual la PC dejaba de funcionar; más tarde el usuario debía pagar 189 dólares a PC Cyborg Corporation para “renovar su licencia”.

A PC Cyborg le siguió GPCoder y otras variantes llamadas LockScreen o bloqueo de pantalla entre las cuales el más conocido fue Winlock.

Para 2012 apareció Reveton, un malware conocido como “virus de la policía”, el cual podía bloquear el acceso a la PC del usuario infectado. Reveton mostraba un mensaje apócrifo que aparentaba ser enviado por la policía del país donde la “advertencia” (en realidad una amenaza) se difundía. El aviso avisaba al usuario que había violado la ley y, para conseguir usar su computadora de nuevo, debía pagar una multa.

Al año siguiente surgió CryptoLocker que fue capaz de infectar múltiples sistemas en diferentes países pues para encriptar los archivos de sus víctimas usaba algoritmos de clave pública RSA de 2048 bit y era capaz de comunicarse con el C&C mediante la red anónima Tor.

Después fue conocido CryptoWall, el cual era una variación de Cryptolocker, que causó más infecciones en todo el mundo que su antecesor al utilizar exploit kits en navegadores y ataques drive-by-download e inclusive archivos maliciosos en correos electrónicos.

Al iniciar 2015 nació CTB-Locker, un ransomware capaz de ser descargado a una PC mediante un TrojanDownloader. Este malware, también llamado Citrioni, contaba con una versión en español con instrucciones para pagar el rescate solicitado.

La plataforma para dispositivos móviles Android tuvo su primer ransomware en 2014, que era un malware de la familia filecoder llamado SimpLocker que mostraba al usuario del teléfono móvil afectado mensajes utilizados antes en el “virus de la policía”. Este código malicioso revisaba la tarjeta SD del smartphone y buscaba archivos con extensiones determinadas para cifrarlas y solicitar un rescate a cambio de la contraseña para descifrarlos.

Principales casos de ransomware

Aunque hay cientos de casos de usuarios de computadoras que no reportan los ataques con ransomware, existen otros ataques que muestran la gravedad de la amenaza, por ejemplo, de acuerdo con el informe más reciente de la Health Alliance (HITRUST) alrededor de 18% de los hospitales medios de EEUU fueron infectados con cripto-ransomware; además más de la mitad de estos establecimientos tienen signos de infecciones de malware.

Con esos ataques, dichos hospitales se han visto envueltos en un caos que les impide continuar con sus operaciones normales, e incluso han vuelto a usar lápiz y papel para organizar su trabajo.

El sector hospitalario, de hecho ha sido uno de los más afectados en Estados Unidos, por ejemplo el Centro Médico Presbiteriano de Hollywood sufrió una infección de ransomware el 5 de febrero pasado, la cual puso al hospital en estado de emergencia pues toda información de sus pacientes quedó inaccesible hasta que el hospital aceptó pagar 40 bitcoins (alrededor de 17 mil dólares estadounidenses) para poder tener acceso a los datos secuestrados.

Otros hospitales atacados en EEUU han sido el Methodist Hospital de Henderson, Kentucky; el Washington MedStar Health; el Centro Médico Alvarado de San Diego, así como el King’s Daughters’ Health en Madison, Indiana.

También han sido atacados con Ransomware empresas y medios de comunicación importantes como Facebook, Daily Mail, Disney, The Independent, eBay, Reader’s Digest, The Economist, Yahoo!, Weather.com y The Guardian, diario al que incluso hiceron la broma de colocar el ransomware en una página donde estaba publicado un artículo llamado «¿Está el cibercrimen fuera de control?».

Ransomware en México

El Equipo de Respuesta a Incidentes de Seguridad en Cómputo (CERT-UNAM), un equipo de profesionales en seguridad de la UNAM dio a conocer desde el 22 de octubre de 2014 un boletín donde además de describir el funcionamiento del ransomware, hace varias recomendaciones sobre cómo enfrentar esta amenaza.

Posteriormente el CERT-UNAM ha continuado publicando información sobre las nuevas variantes de ransomware, así como recomendaciones para protegerse de esta amenaza.

Por su parte, el Centro Nacional de Respuesta a Incidentes Cibernéticos (CERT) que forma parte de la Comisión Nacional de Seguridad publicó un comunicado en el que informa sobre el ransomware e incluso proporciona una dirección web desde donde puede descargarse una herramienta para desinfectar una computadora.

Uno de los casos más destacados ocurrió cuando la información de los servidores de una secretaría de Estado en México fue encriptada por un ransomware y la oficina de gobierno se vio imposibilitada para acceder a su propia información. Los directivos decidieron no pagar el rescate que les exigían en bitcoins y formatear los servidores. El gobierno mexicano, por su parte, decidió no informar del chantaje digital.

¿Cómo protegerse del ransomware?

De acuerdo con especialistas en seguridad de la información, algunas de las mejores prácticas que debería seguir tu organización son:

-

- No pagar el rescate que le solicitan porque además de fomentar este delito los datos cifrados pueden estar dañados y no servir a pesar de ser descifrados o simplemente podemos no tener respuesta de los delincuentes.

-

- Hacer copias de seguridad lo más frecuentemente posible, incluso a diario. En en caso de dispositivos se debe hacer sin conectarlos a la computadora pues, si ésta está infectada, aquellos también lo estarán.

-

- Contar con un antivirus vigente es necesario pero ya no es suficiente, también se necesita contar con soluciones que permitan compartir la información de seguridad entre los distintos dispositivos y sistemas de reputación para configurar políticas de ejecución de archivos de manera inteligente

-

- Actualizar el sistema operativo con los parches de seguridad más recientes.

-

- No visitar enlaces incluidos en correos no solicitados (SPAM), sobre todo aquellos que informan de premios en concursos donde nunca se ha participado.

-

- Antes de abrir archivos adjuntos en correos electrónicos debes estar seguro que el remitente es de confianza, incluso pregunta si fue él quien te envió el archivo.

-

- Evita visitar sitios web inseguros, recuerda que tu computadora podría infectarse sin que te des cuenta.

- Comunícate con el Centro de Atención al Comisionado (CEAC) al teléfono gratuito y nacional 088, el cual funciona las 24 horas del día, todos los días del año, para recibir ayuda. Otra forma de comunicarte es en la cuenta de Twitter @ceac_sspcmexico; en Facebook en la fan page CEAC CNS y mediante el correo electrónico [email protected].

El ransomware es un negocio ilícito a la alza, pues casi 44% de la víctimas han pagado el rescate, aún así temen volver a ser atacadas y se estima que para este año la amenaza sea aún mayor, por lo que te sugerimos redoblar tus medidas de seguridad y estar atento a la información sobre este malware.

Este artículo fue publicado originalmente en: